3月才过一周,科技圈就连爆惊天新闻,继英伟达7万多员工信息和源码被泄露后,三星又曝出190GB核心数据疑遭盗取,具体泄露内容更是众说纷纭。大家在吃瓜的同时,也不免担心:超级巨头都失守了,自己公司的数据安全怎么办?现如今,数据安全不仅是巨头面临的挑战,也是每一个企业都无法回避的问题。

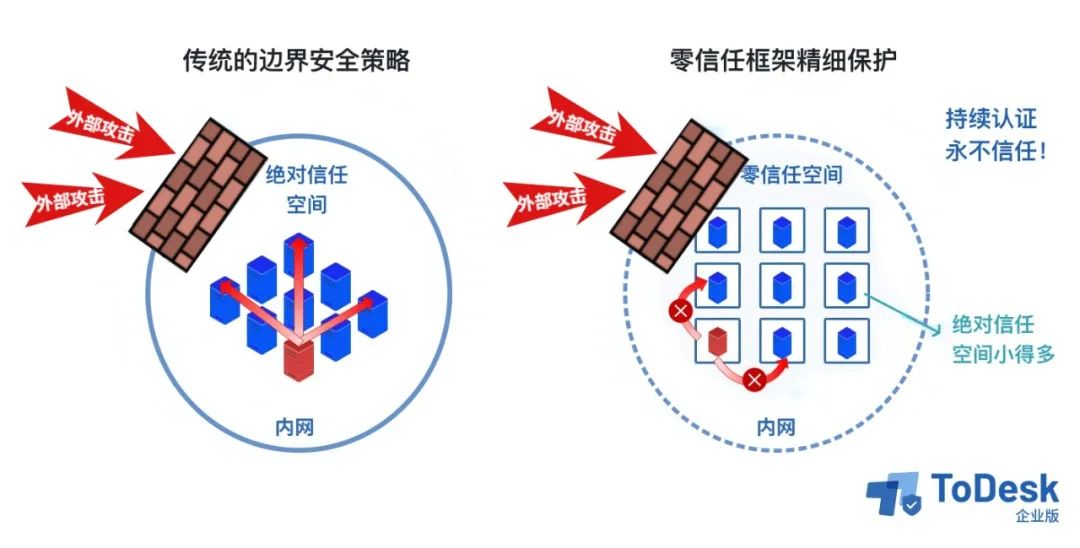

随着数字化转型的深入和端云混合的普及,企业的网络架构越来越复杂,网络边界不断延展模糊,传统的“边界安全策略”已经无法保证业务系统和重要数据的绝对安全。

传统的“城墙式”安全策略正备受挑战

所谓“边界安全策略”,就是通过防火墙、VPN等网络工具来审核进出企业网络的用户身份,放行受信任用户的数据,拦截不受信任的用户数据。这种策略就像城墙一样把企业内网牢牢围住,城门的卫兵通过凭证审核每一个出入者的身份,但一旦进入城墙,用户的行为就不再受到约束,也就是所谓的“完全信任”。

疫情的反复更是让全球的IT部门面临空前挑战,上亿人在家对公司电脑和系统发起连接。IT部门无法掌控每个人的操作环境、基于物理内网的安全架构难以覆盖远程员工、VPN隧道突然变得拥挤不堪…复杂的网络环境增加了身份凭据的盗用风险,不可控的操作环境让恶意内部人员可以更肆无忌惮地窃取数据、破坏系统。

在“边界安全策略”的城墙上,城门越开越多,进出人群越来越混杂,门口的卫兵不再万无一失。根据IBM的统计,近年全球数据泄露事件中,21%由凭据被盗引起、19%由云配置错误引起,14%由网络钓鱼引起,7%由内部人员引起…这些原因下的恶意访问几乎都能获得身份凭证,让“边界安全策略”形同虚设。

“远程桌面×零信任”构建新安全工作空间

针对新型网络形态下的安全难题,越来越多的企业打破了“威胁只来自外网,内网绝对安全”的思维定势,开始转向持续作用的安全策略——对进入城墙的每个人都保持警惕,想进任何一幢房子都需要验证身份,这就是所谓的“零信任”安全策略。

在“零信任”策略下,攻击者即使混进了内网也不能横行无阻,攻击面被大幅减少。

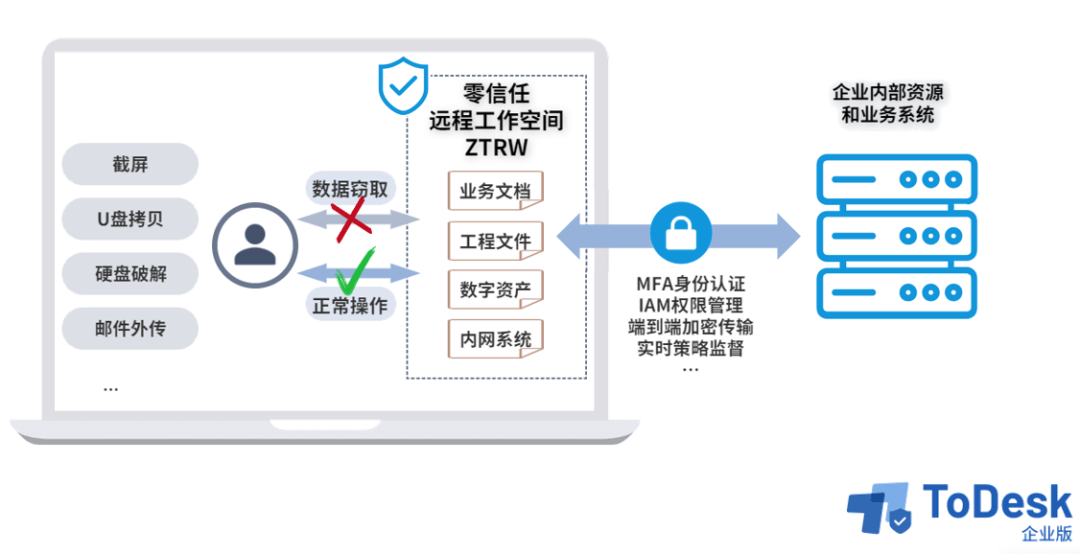

远程桌面软件作为一种合法进入企业内网的手段,使企业的网络边界得到了大幅延展。它极大提高了业务韧性和IT架构的灵活性,同时也要承担起安全哨兵的重任。

在“边界安全策略”逐渐失效的当下,ToDesk企业版将“零信任”策略引入远程桌面,为企业构筑了零信任远程工作空间(ZTRW,Zero Trust Remote Workspace)。在ZTRW里,远程访问者可以像操作本地电脑一样顺畅开展工作,但是无法把任何数据从ZTRW里提取出来。在提升员工效率的同时,还让敏感数据的流转得到了有效管控。

不盲目信任账号身份——基于MFA的动态身份认证

单一的“账号-密码”验证方式已经无法保证身份的有效性,密码泄露、凭证被盗、离职员工记录密码等原因都可能让非法访问通过验证。对这些账号的盲目信任会暴露内网的攻击面,并且还无法准确定位恶意操作和误操作的责任人。

为了确保内部安全结构真实有效,ToDesk企业版采用“永不信任,实时验证”的账号策略。在账号密码的基础上,还要求通过手机短信或是企业邮箱进行多重身份认证(MFA,Multifactor Authentication),并支持接入SSO单点登录系统,确保员工无法绕过既有安全政策,不给企业安全体系引入任何漏洞或短板。

不盲目信任账号权限——基于IAM的权限管理体系

在传统的“边界安全策略”中,用户一旦合法进入内网,就默认获得了所有操作权限,可以任意访问文件、使用应用程序、修改数据。而零信任策略则强调“最小权限策略”——只给每个使用者授予业务所需的最小权限。

为每个人量身定制权限会给管理员带来极大负担,因此ToDesk企业版引入了角色这个概念,先把工作性质相似的员工归入一类角色,再统一分配权限。比如一个企业有十几个部门,但员工全都可以归入IT管理员、项目负责人、普通成员三种角色。

引入角色的最大好处就是将权限策略模板化,避免了每次分组都要重新配置权限、给每个成员逐个配置权限,大幅降低管理复杂度。通过身份与访问管理策略(IAM,Identity and Access Management),管理员可以为不同的角色配置恰当的权限,并确保它们在经过实时验证的账号体系上生效。

权限越细致越全面,企业就可以对越多潜在威胁进行管控。ToDesk企业版为企业提供了细颗粒度的操作权限选项,完全覆盖了文本复制、文件粘贴、截屏等常见信息泄露渠道,并继续完善细化,满足更广泛的企业需求。

ToDesk企业版将“零信任”安全策略引入远程桌面,将企业的安全前线边界延伸到每一台设备终端。ToDesk企业版在哪里,安全工作空间就到哪里,让您的业务在数字化新时代更安全、更高效、更敏捷,每一步都敢为人先。

116

116